Panduan Cara Install Windows 10 di Virtualbox untuk Pemula

Langkah-langkah cara menginstall windows 10 di virtualbox mulai dari melakukan pengaturan di virtualbox hingga instalasi windows 10

Windows 10 merupakan sistem operasi Windows series yang terbaru saat ini. Banyak sekali perubahan yang dibawakan oleh Windows 10 dalam memperbaiki bugs pada sistem operasi Windows versi sebelumnya yaitu Windows 8.1.

Tampilan pada Windows 10 juga terlihat lebih elegan dengan tema berwarna hitam. Dengan begitu, maka akan mengeluarkan kesan sederhana dan ringkas pada tampilannya.

Banyak masyarakat pengguna komputer yang sangat nyaman menggunakan sistem operasi Windows satu ini karena penggunaannya yang ringan jika dibandingkan dengan Windows 8.1 Oleh karena itu, apabila Anda ingin merasakan antarmuka dari Windows 10, maka Anda harus mendownloadnya terlebih dahulu di komputer Anda.

Cara Install Windows 10 di Virtualbox

Anda dapat menginstall Windows 10 di komputer Anda apabila ingin menikmati layanan yang ditawarkan oleh sistem operasi Windows 10. Tetapi, apabila Anda masih ragu untuk mencobanya, maka Anda dapat menginstallnya menggunakan VirtualBox dibandingkan Anda melakukan install ulang.

Dengan VirtualBox, Anda dapat menginstall berbagai macam sistem operasi dimana Anda dapat menggunakannya. Berikut cara menginstall Windows 10 di VirtualBox.

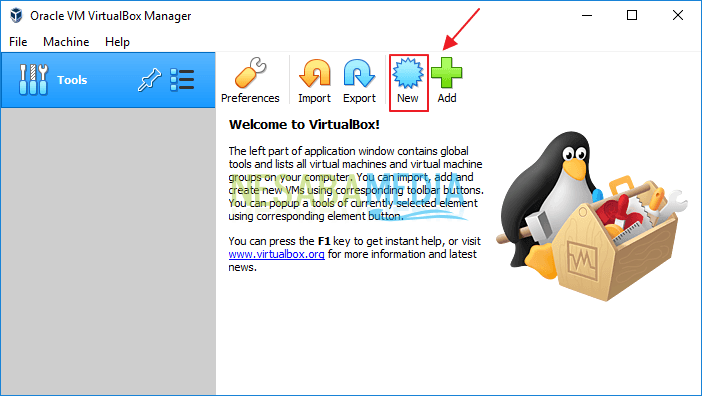

1. Installah terlebih dahulu aplikasi VirtualBox di komputer Anda, lalu download file ISO Windows 10 melalui link ini. Jika sudah, maka Anda harus membuka aplikasi VirtualBox untuk membuat virtual machine yang digunakan untuk menginstall sistem operasi Windows 10. Kemudian klik tombol New.

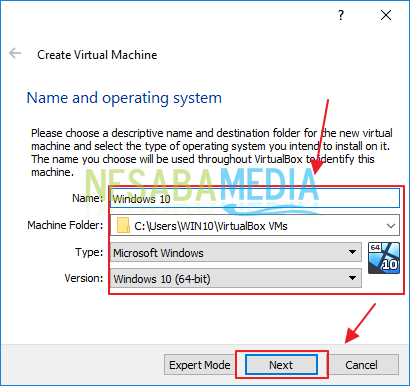

2. Lalu berilah nama sistem operasi Anda. Kemudian klik tombol Next.

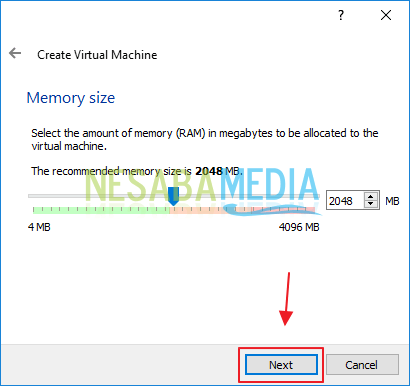

3. Selanjutnya berikan ukuran memori RAM untuk virtual machine Windows 10. Disini saya memberikan memori RAM sebesar 2 GB saja. Lalu klik tombol Next.

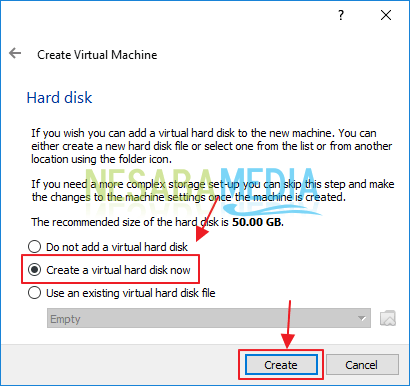

4. Selanjutnya pilihlah Create a virtual hard disk now untuk membuat hard disk virtual untuk Windows 10. Lalu klik tombol Create.

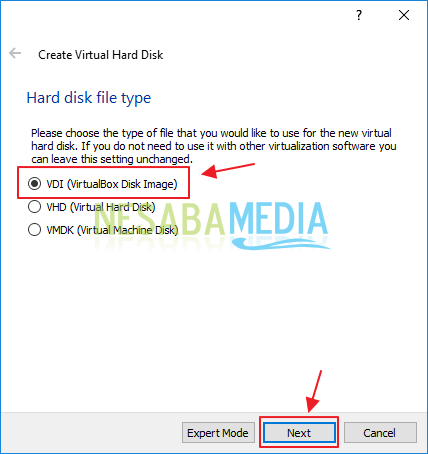

5. Pilihlah tipe file untuk hard disk virtual Anda, kliklah VDI (Virtual Disk Image). Kemudian klik tombol Next.

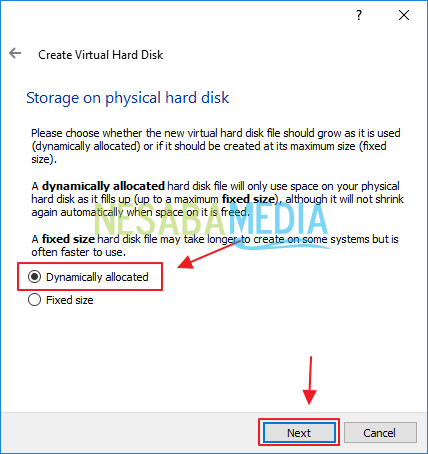

6. Klik opsi Dynamically allocated. Kemudian klik tombol Next.

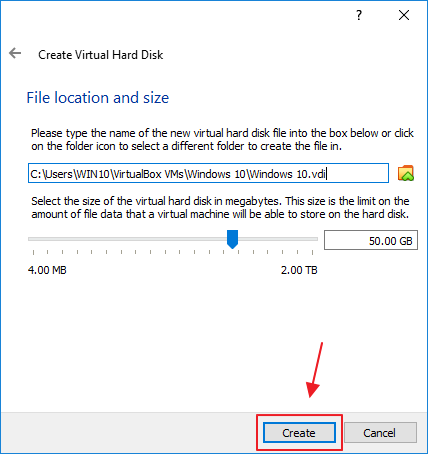

7. Kemudian Anda dapat memberikan ukuran virtual hard disk. Disini saya mengaturnya menjadi 50 GB. Kemudian klik tombol Create.

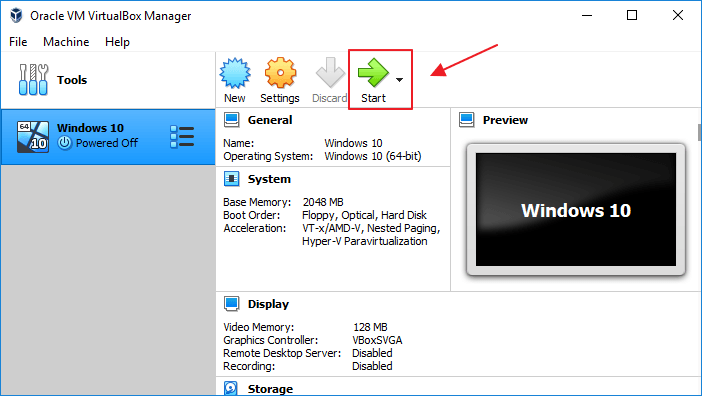

8. Saatnya memulai virtual machine dengan mengklik tombol Start.

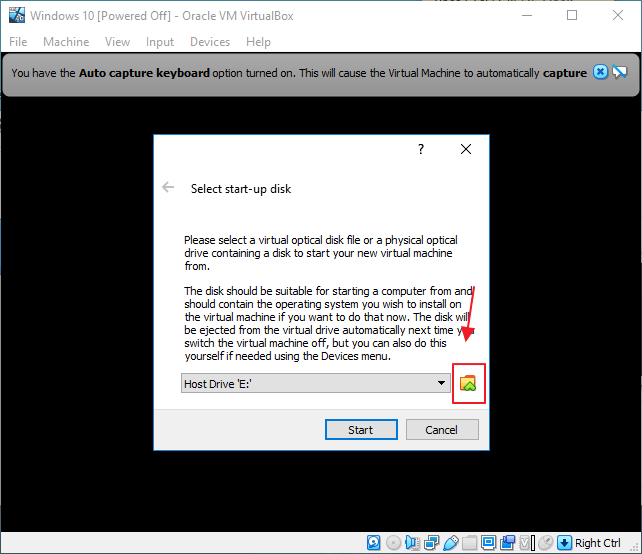

9. Lalu masukkan file ISO Windows 10 dengan cara klik icon folder.

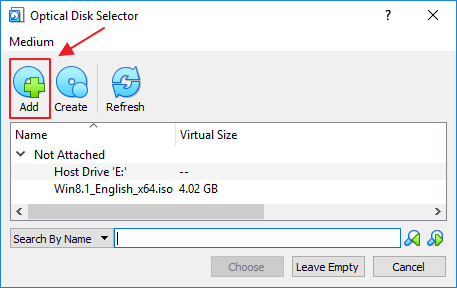

10. Maka akan muncul window Optical Disk Selector. Dan klik tombol Add untuk memasukkan file ISO Windows 10.

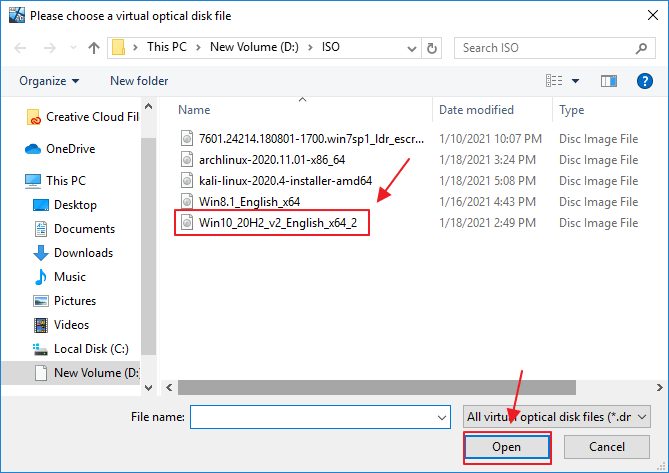

11. Klik file ISO WIndows 10 yang sudah Anda download, lalu klik tombol Open.

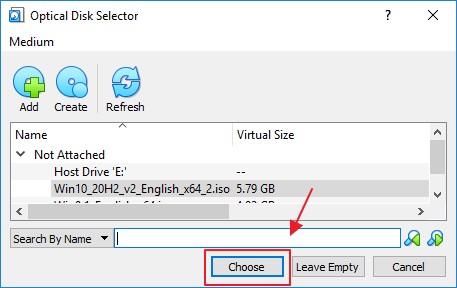

12. Selanjutnya klik tombol Choose.

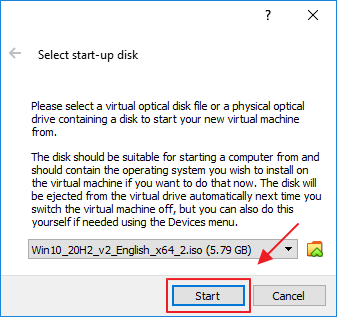

13. Klik tombol Start untuk memulai menginstall Windows 10 di virtualbox.

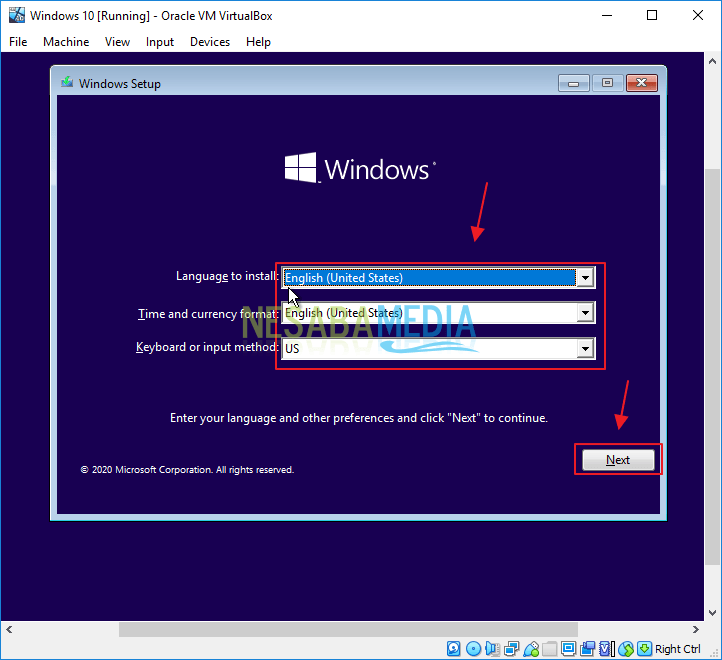

14. Lalu pilihlah bahasa untuk menginstall Windows 10. Pilih saja English lalu klik tombol Next.

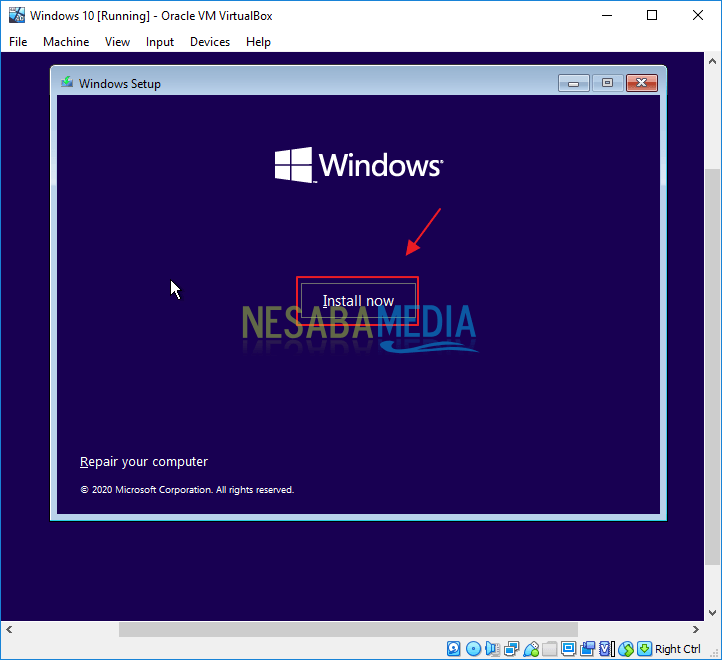

15. Klik tombol Install Now untuk menginstall Windows 10.

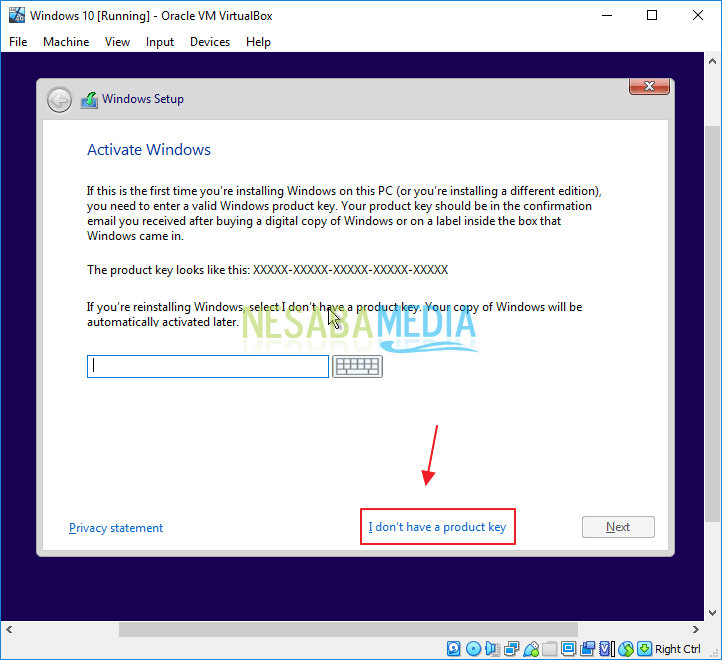

16. Anda akan diminta untuk memasukkan product key. Tetapi jika Anda tidak memilikinya, maka klik saja tombol I dont have a product key.

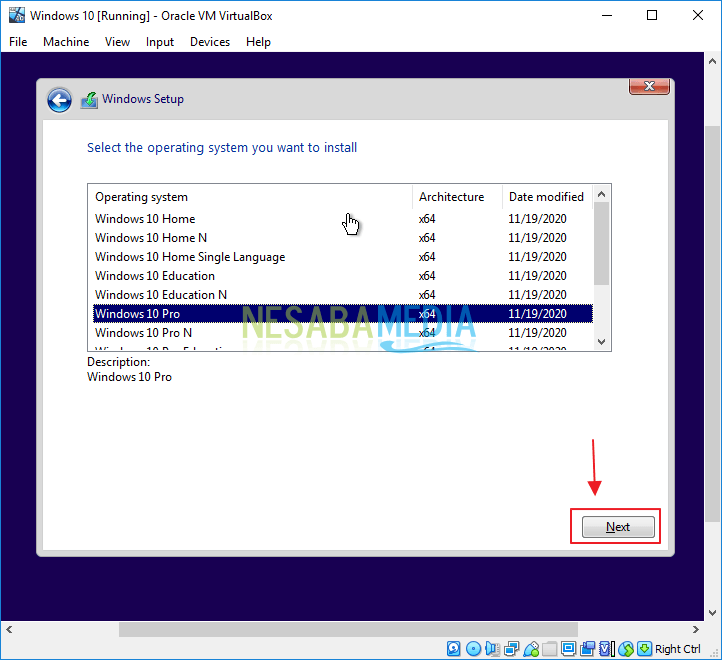

17. Lalu pilih sistem operasi yang ingin Anda Install. Anda dapat memilih salah satu dari jenis sistem operasi keluaran Windows 10. Disini saya akan menginstall Windows 10 Pro. Lalu klik tombol Next.

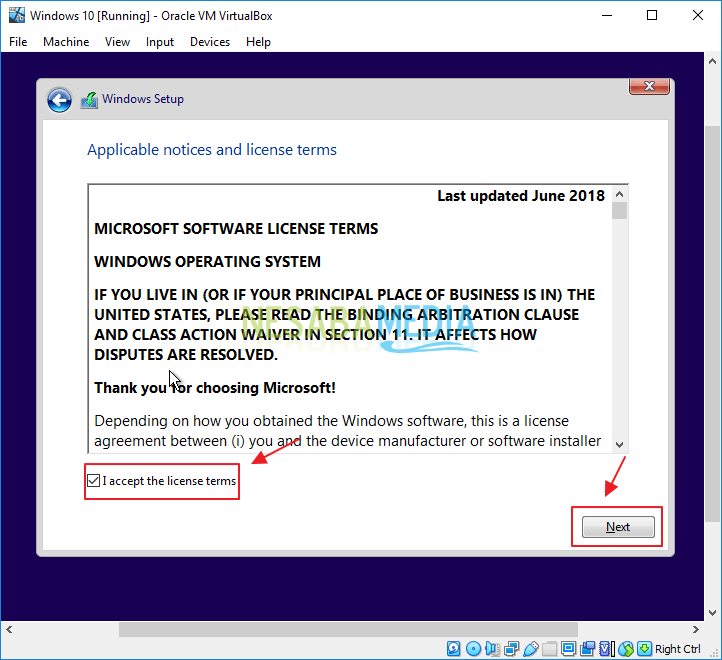

18. Berikan centang pada opsi I accept the license terms. Lalu klik tombol Next.

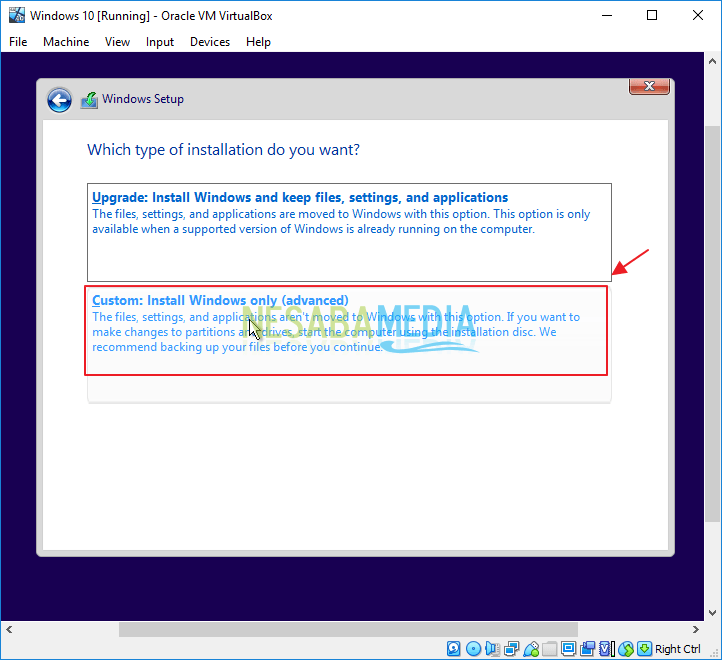

19. Klik menu Custom : Install Windows only (advanced) untuk menginstall Windows 10.

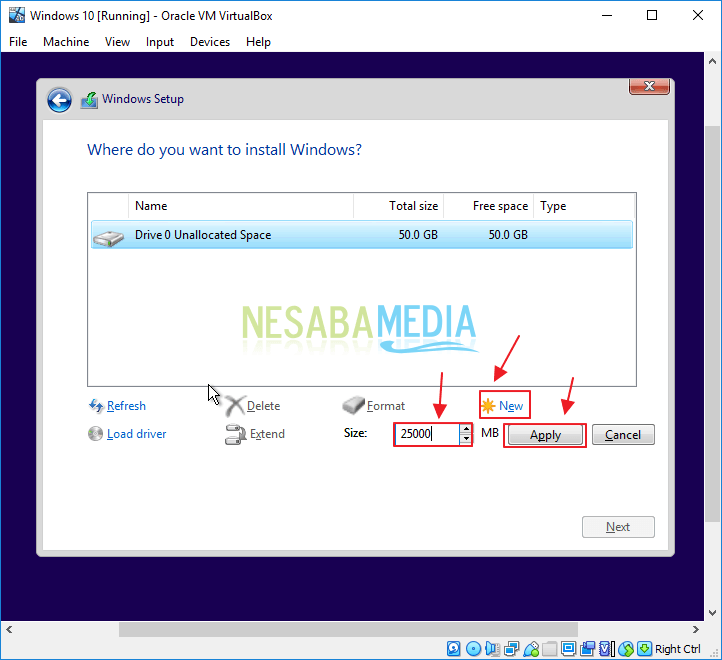

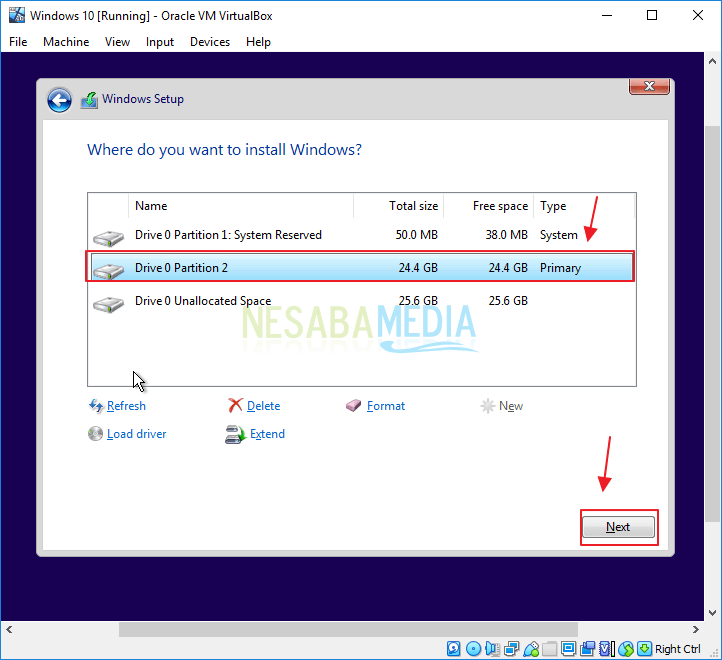

20. Lalu Anda harus membuat partisi hard disk sebagai penyimpanan file dan juga untuk sistem. Klik tombol New. Lalu pada bagian Size, berikan ukuran partisi yang ingin Anda gunakan. Kemudian klik tombol Apply.

21. Klik pada bagian Drive 0 Partition 2, Lalu klik Next.

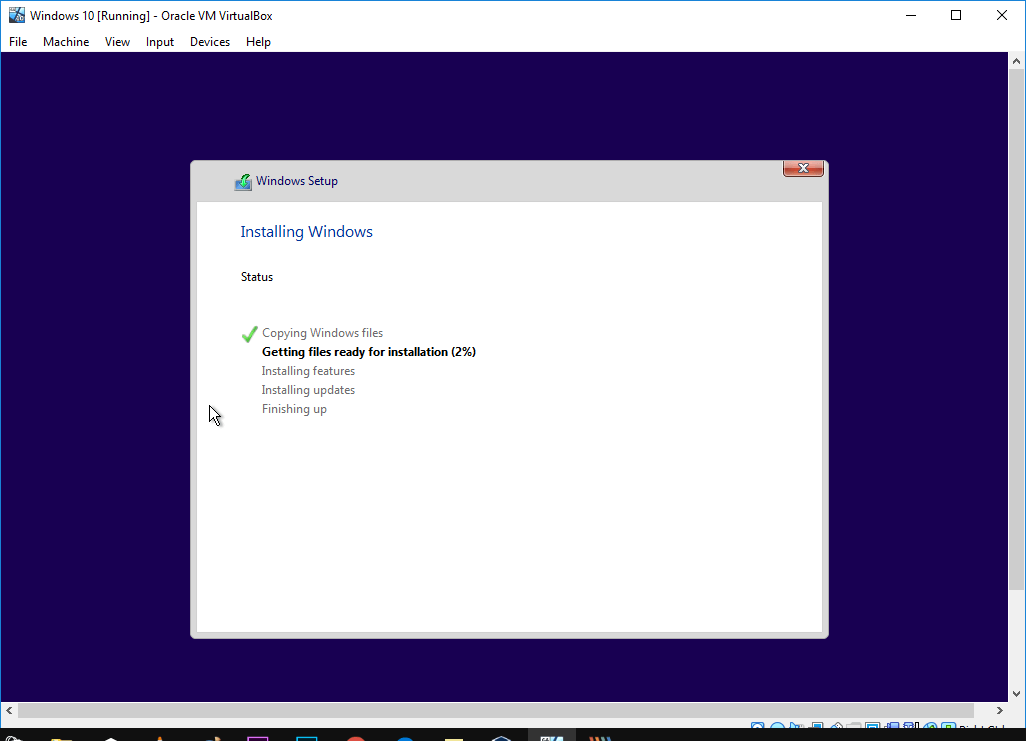

22. Nah sekarang Anda hanya perlu menunggu sampai proses installasi Windows 10 selesai.

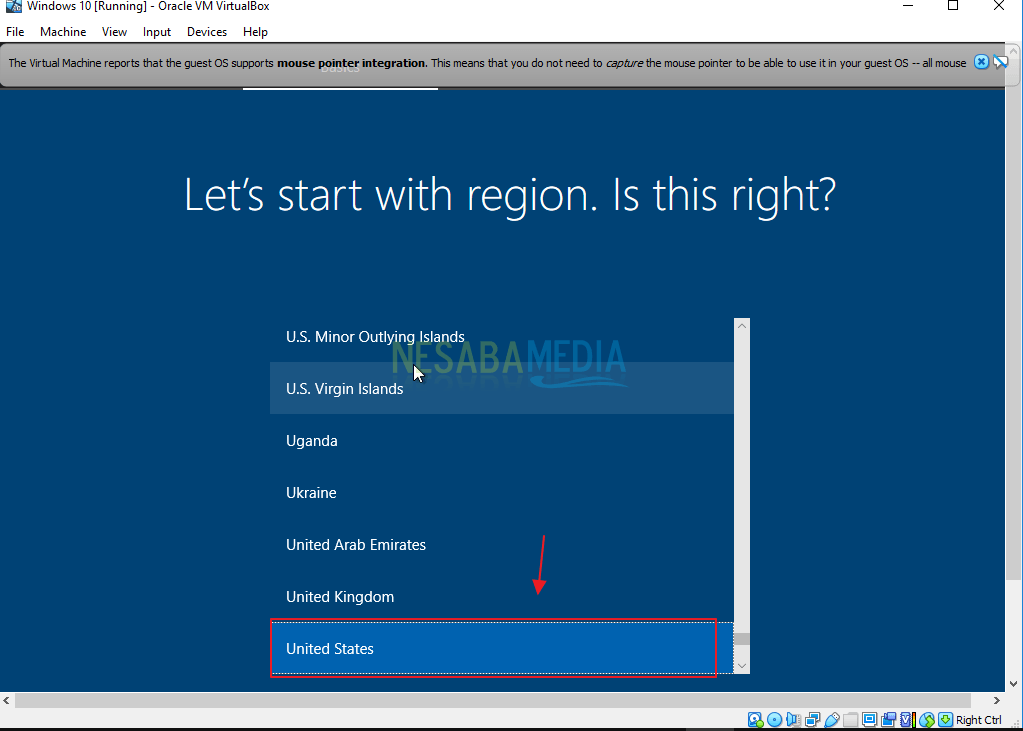

23. Kemudian Anda akan diminta untuk memilih wilayah. Pilih saja wilayah United States.

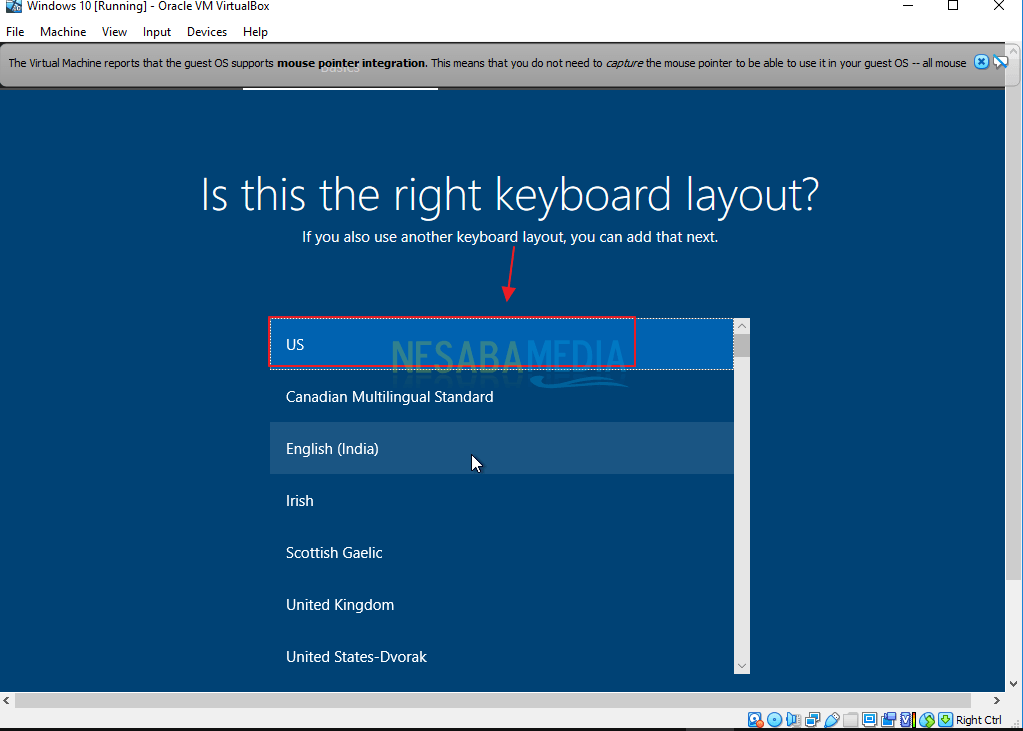

24. Lalu Anda akan diminta untuk memilih layout keyboard, klik US.

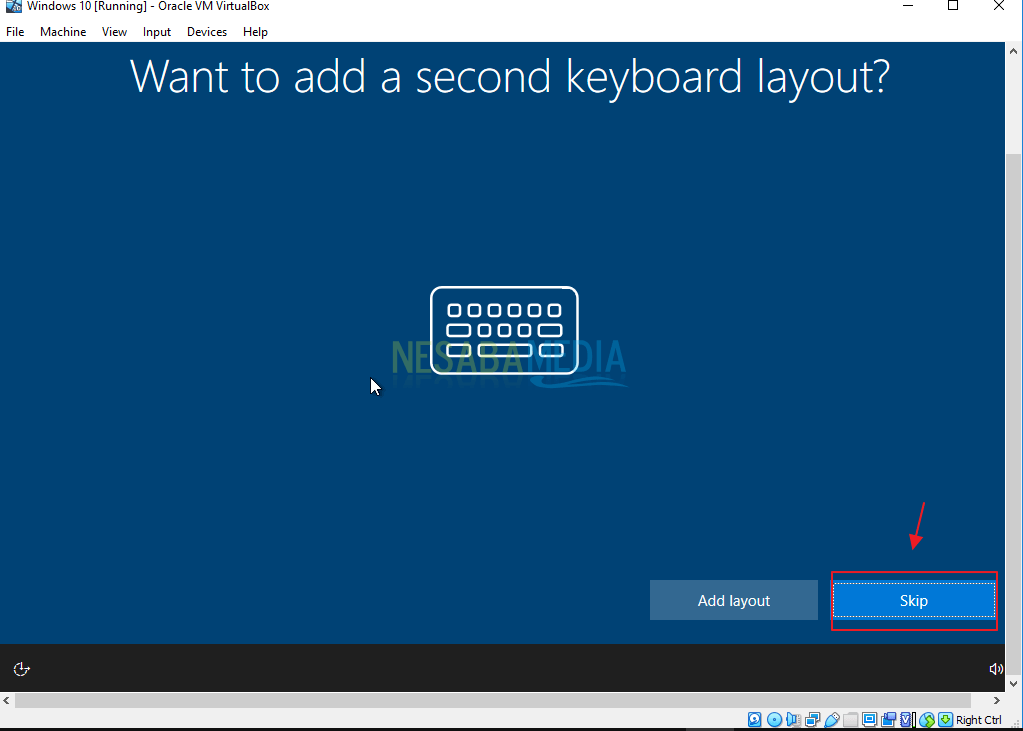

25. Pada bagian untuk menambahkan layout keyboard yang kedia, klik button Skip.

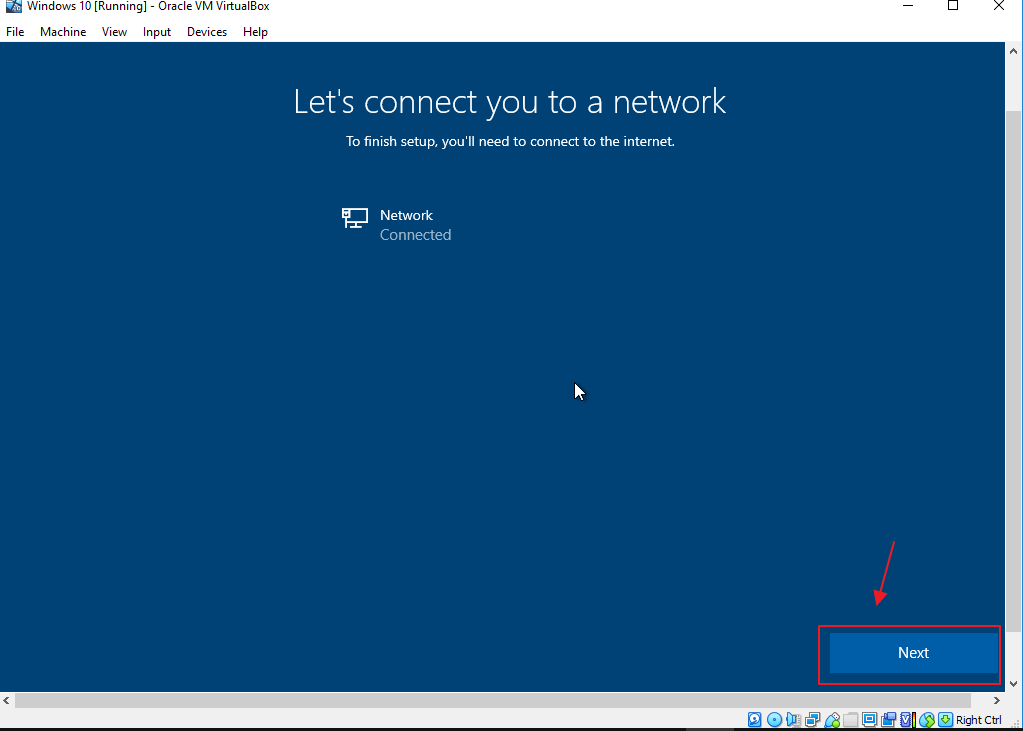

26. Apabila komputer Anda tidak tersambung ke internet, klik tombol Next.

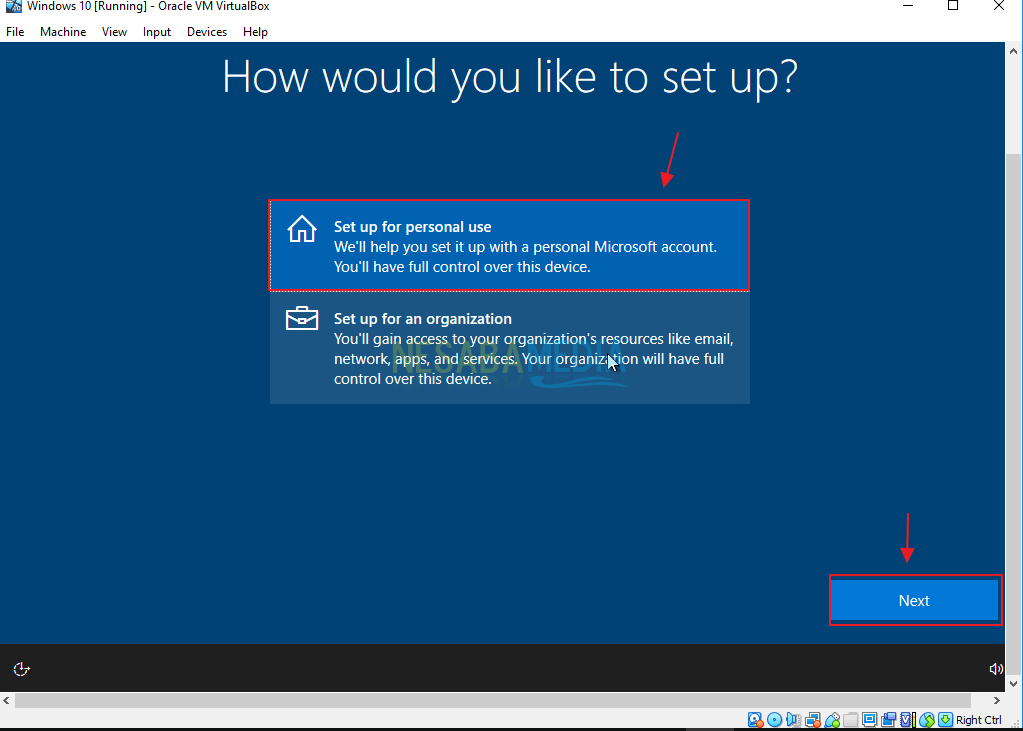

27. Pilih menu Set up for personal use, karena disini Anda menggunakan Windows 10 untuk keperluan pribadi. Lalu klik tombol Next.

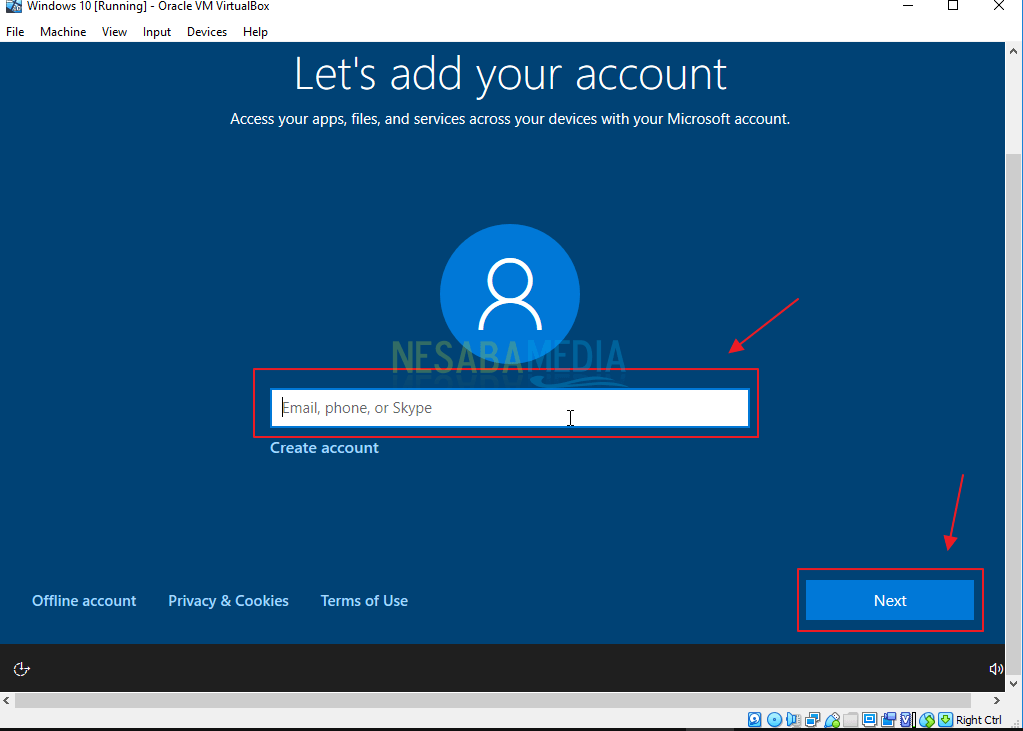

28. Masuklah ke akun Microsoft Anda, jika belum memiliki maka Anda disarankan untuk mendaftar terlebih dahulu dengan klik button create account. Jika sudah memiliki akun, ketikkan alamat email Anda. Lalu klik tombol Next. Lalu ketikkan password akun Anda.

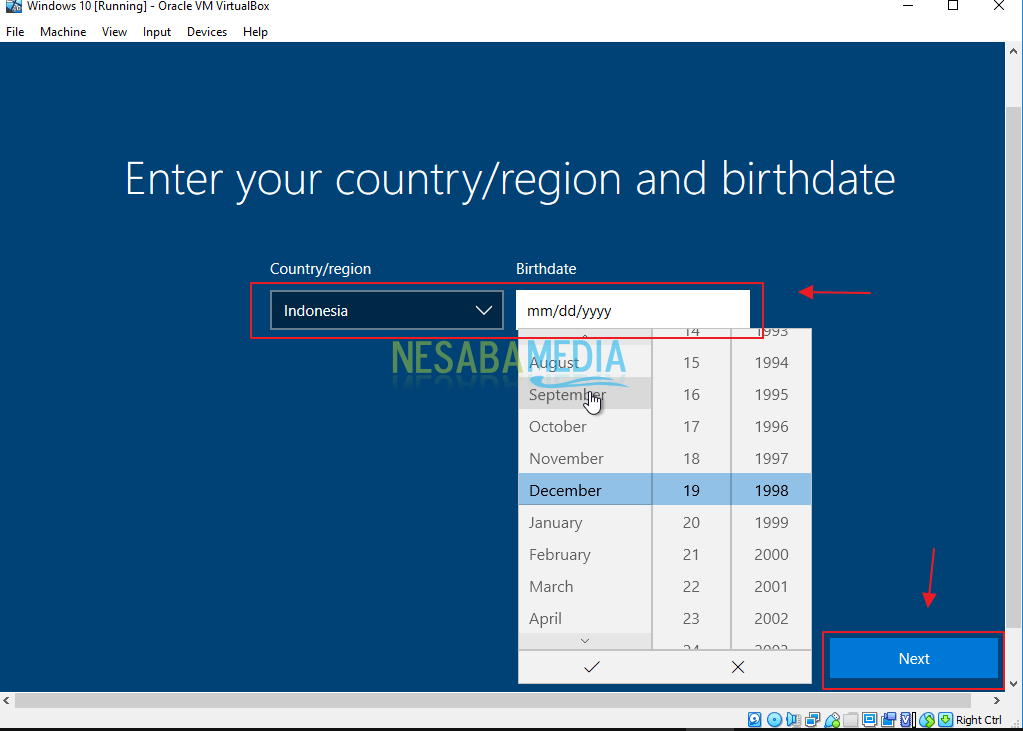

29. Untuk Anda yang baru saja mendaftar akun, maka masukkan negara Anda dengan memilih Indonesia dan masukkan juga tanggal lahir Anda. Kemudian klik tombol Next.

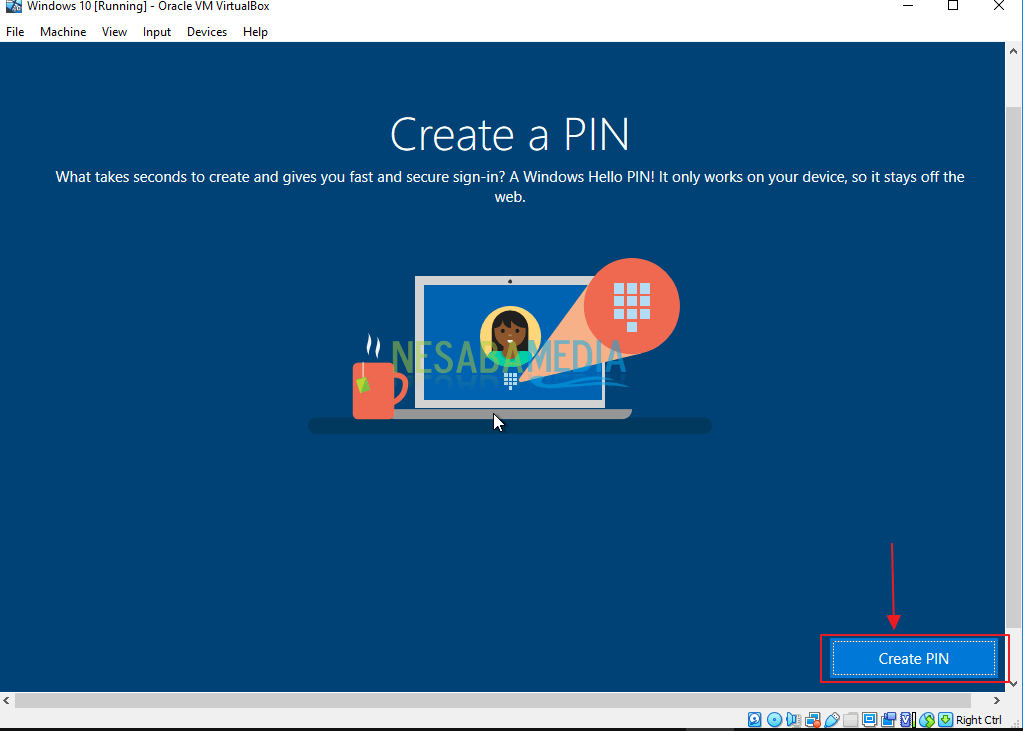

30. Lalu buatlah PIN dengan cara klik Create PIN.

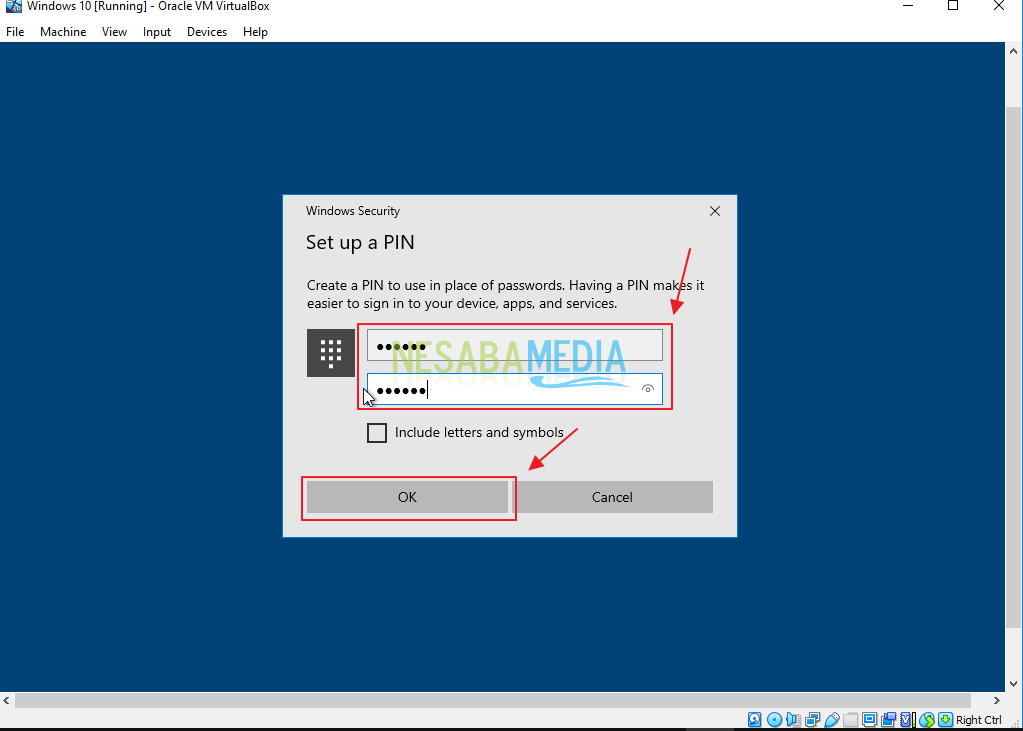

31. Masukkan PIN yang ingin Anda atur, lalu klik tombol OK.

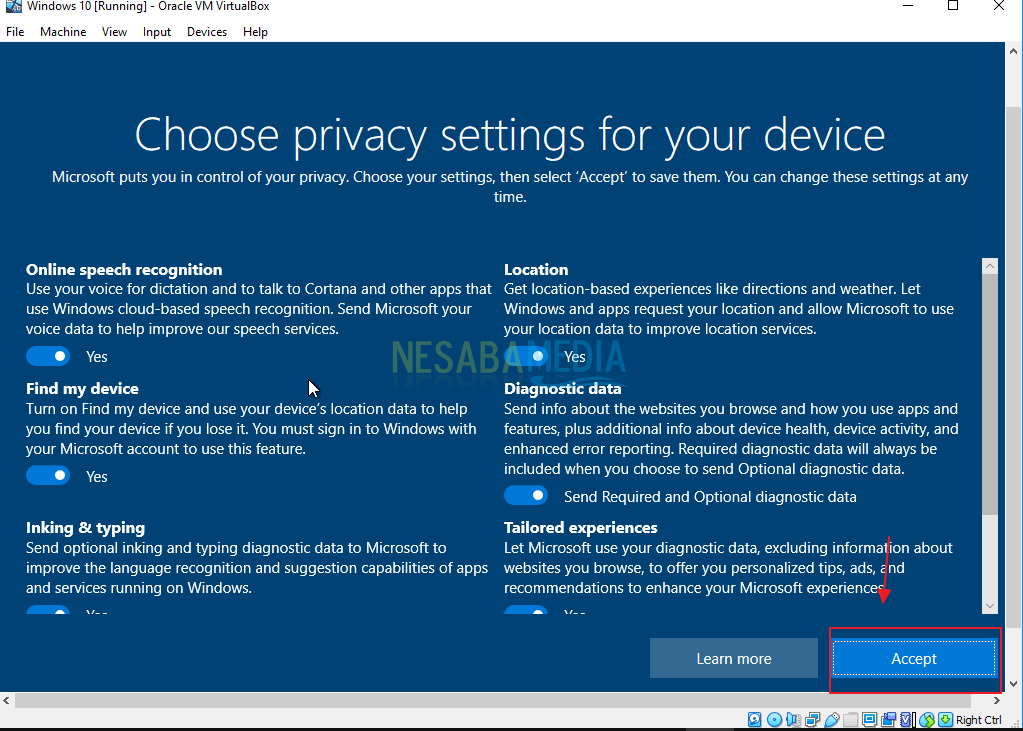

32. Klik tombol Accept.

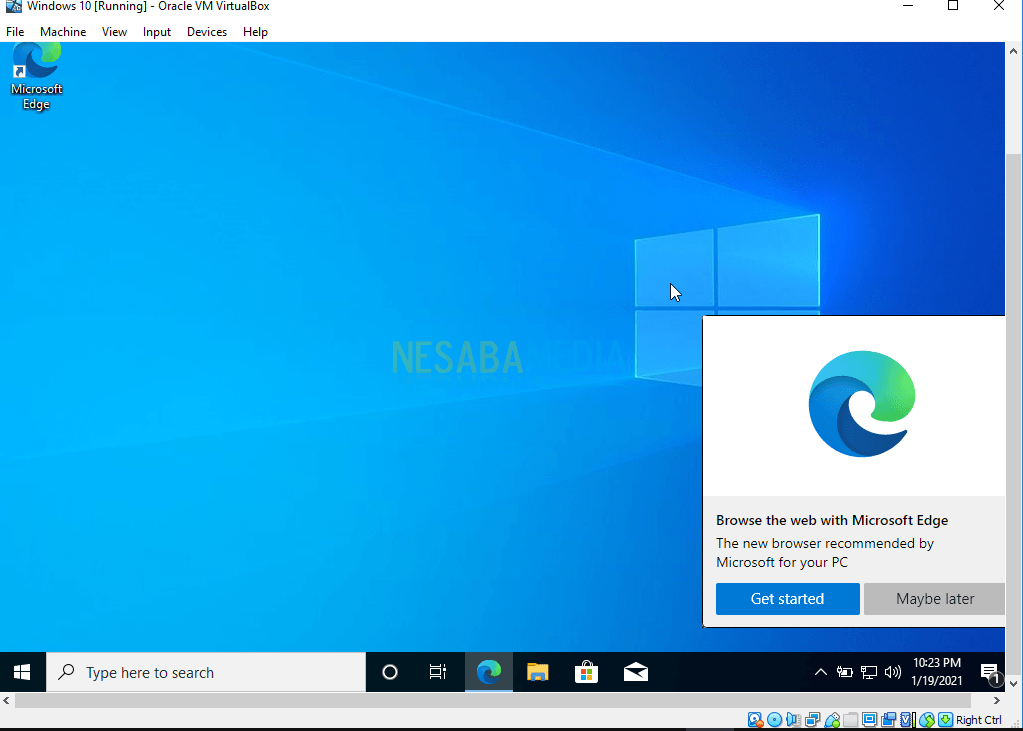

33. Tunggu beberapa saat sampai proses pengaturan selesai. Maka kini Anda sudah bisa menikmati layanan Windows 10 di VirtualBox.

Demikianlah artikel yang menjelaskan mengenai cara menginstall Windows 10 di VirtualBox. Semoga artikel ini dapat bermanfaat untuk Anda.

Kabel yang digunakan untuk membuat Vlan Diatas terdapat pada nomor dengan nama…

Kabel yang digunakan untuk membuat Vlan Diatas terdapat pada nomor dengan nama…